IT RISK MANAGEMENT

CyberHacktion

Aujourd’hui, la question n’est plus de savoir si on va être victime d’une cyberattaque mais plutôt quand?

La cybersécurité est devenue un enjeu majeur

71 % des TPE et des PME qui font l’objet d’une cyber-attaque ne s’en remettent pas.

Ce fléau moderne, menace omniprésente et « invisible », n’épargne personne : particuliers, entreprises ou organisations (comme on a pu le constater avec le nombre d’hôpitaux attaqués ces derniers mois) sont touchés.

L’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) révèle d’ailleurs que 11 % des cyberattaques ont concerné des hôpitaux et 20 % des collectivités territoriales, le reste visant des entreprises.

Uneeti propose un service proHacktif

comportant les 8 fondamentaux contre les cyberattHacks

Récolter en temps réel les failles de vulnérabilité de toutes les IP de votre organisation

Réplications des VM, sauvegardes clustérisées, plan de reprise et de continuité d’activité

Service de Threat Hunting, de surveillance, de supervision et d’intervention

Surveiller et gérer les endpoints à distance en temps réel via agent RMM

Protéger les trafics, et contrôler les accès entrants / sortants et locaux / distants

Former et sensibiliser les utilisateurs aux risques liés aux libertés et à la vie privée

Sécuriser les matériels, les données et les utilisateurs en dehors de votre entreprise en respectant le RGDP.

Les CyberattHacks n’épargnent personne

Notre réHacktivité comme réponse

Comportant les 8 fondamentaux contre les cyberattHacks

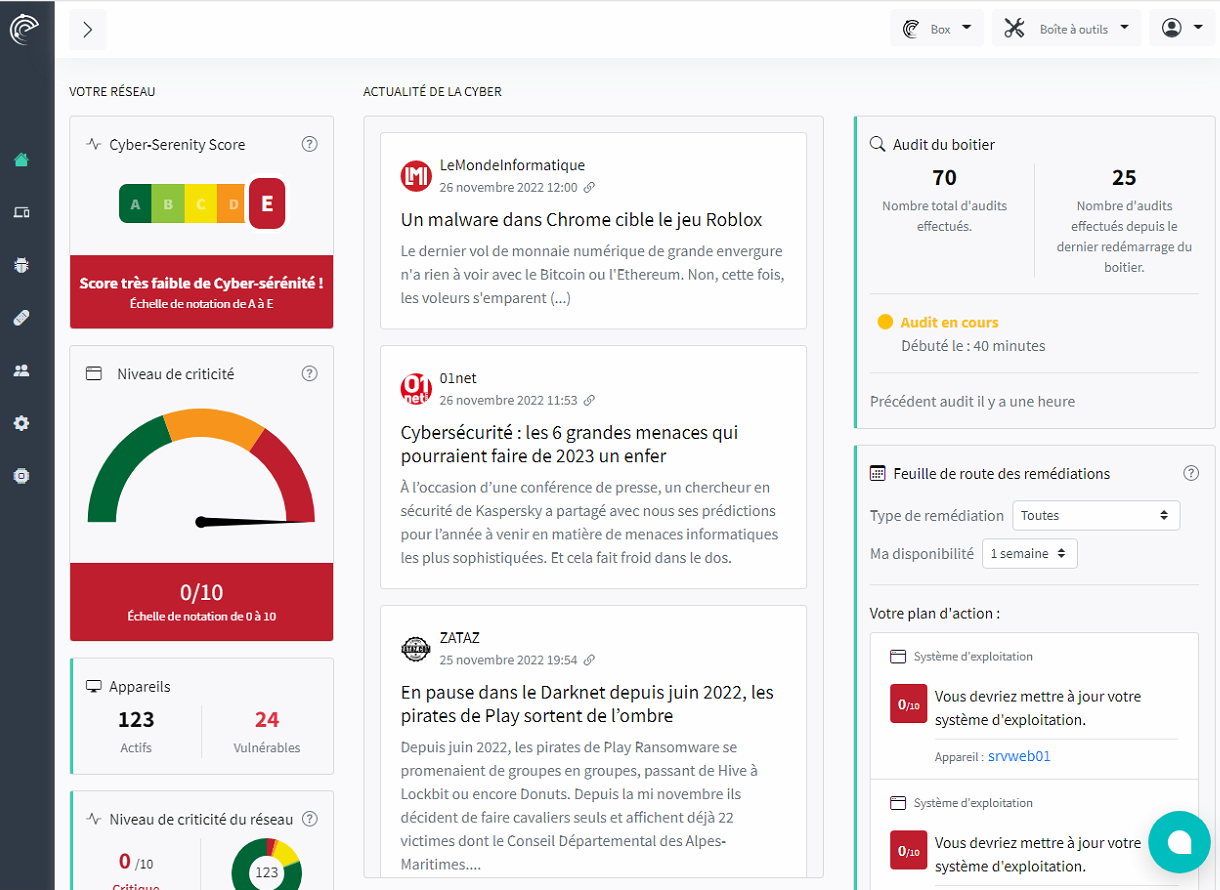

Auditeur d’IP

Toute nouvelle IP détectée sur le réseau est analysée en temps réel avec remontée des vulnérabilités

Remédiations

Génération des feuilles de route des remédiations avec priorisation

Auditeur ProHacktif certifié ANSSI et FranceCyberSécurité

Mise en place d’un auditeur en temps réel des failles de vulnérabilités de toutes les IP de l’organisation. De vos serveurs en passant par une montre connectée.

Cyber signature

Mise à jour de la base de données d’analyse des vulnérabilités toutes les heures

Rapports

Rapports des vulnérabilités, des remédiations, niveau de criticité du réseau et cyber security score

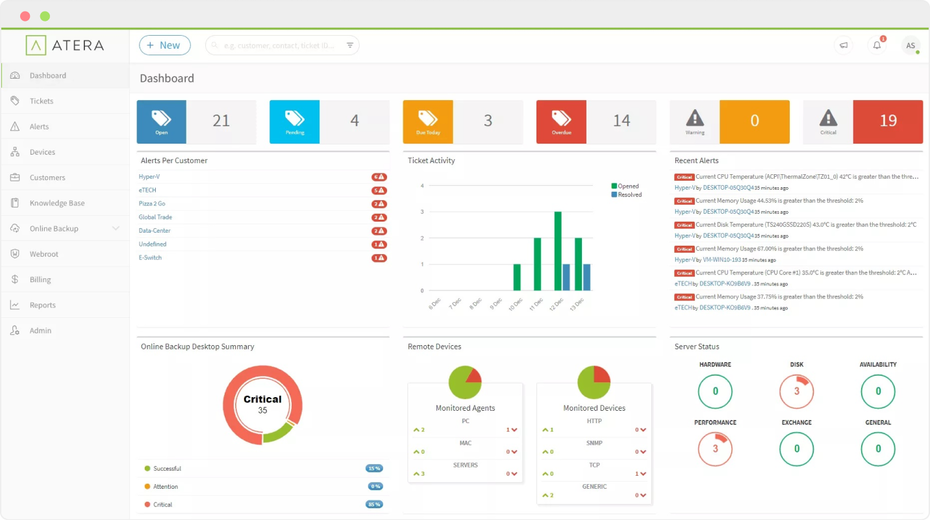

Remote Monitoring Management

Mise en place des deux fondamentaux d’un RMM :

- Surveiller et gérer les actifs de l’organisation en collectant des informations sur les terminaux et les réseaux distants afin d'évaluer leur intégrité et effectuer diverses tâches de gestion informatique à distance sur ces derniers sans interrompre les activités de l’utilisateur.

- Offrir un portail au SI et aux utilisateurs afin de gérer le helpdesk, le reporting des actifs, des intégrités, des tickets et aussi la gestion des divers contrats du SI et la gestion des immobilisations.

Surveillance et gestion à distance

Inventaire du parc informatique matériel et logiciels. Analyse de l’état des actifs. alertes, rapports, …

Gestion des correctifs

Mise à jour des correctifs systèmes et applications. Mise en place de workflow, script, …

Network discovery

Détection nouvel actif connecté, stratégie de déploiement et de sécurité, …

PSA

Portail, Ticketing, Rapports, contrats, immobilisations, …

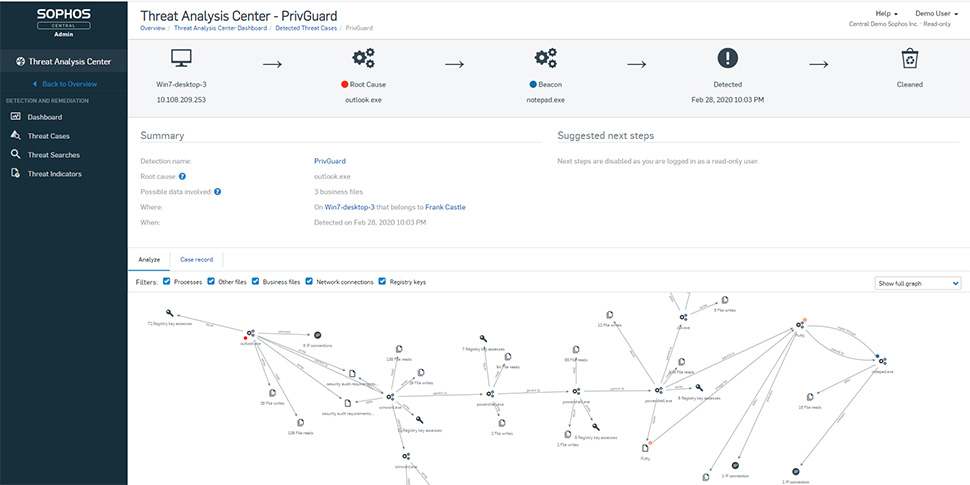

EDR

Endpoint Detection & Response Protège les données stockées sur des matériels intelligents

XDR

Extended Detection & Response Protège les données stockées sur le cloud

Protéger l’Hackcès aux données stockées sur les endpoints intelligents

L’antivirus protège les données stockées sur des Endpoints intelligents, tels des serveurs, ordinateurs, smartphones et cloud

Email Security

Protège les données stockées dans les boites de messagerie

Mobile security

Protège les données stockées sur des smartphones et tablettes

Protéger l’Hackcessibilité de l’organisation

Mise en place des règles, strategies et autorisations afin de contrôler tout trafic entrant / sortant et d’identifier tout accès local / distant

Firewall

Trafic entrant – Internet, MPLS, VPN Contrôle contenu IPS, IDS, DPI

Wifi

Accès privé et public Hotspot via ticket, mail, SMS Sauvegarde journaux connexion

Contrôle d’accès

Autorisations AD, 365, RADIUS, NPS

Limiter les impHackts pour une Hacktivité continue

Over 25 years working in IT services developing software applications and mobile apps for clients all over the world.

Plan de continuité d’activité

En plus du PRA, notre PCA comprend un prêt de Firewall en cas de panne avec les paramètres sauvegardés et même un prêt d’une connexion satellite STARLINK en cas de coupure internet.

Plan de reprise d’activité

En cas de sinistre, qu’il soit matériel ou suite à une cyberattaque, basculement sur vos VM disponibles dans notre cloud.

Réplication et sauvegarde

Mise en place des réplications des VM sur un MicroServer avec snapshot, puis réplications étendue sur nos clouds toutes les 15 minutes . Sauvegarde journalière des VM répliquées et des données 365 Exchange, OneDrive et SharePoint tous les jours avec une rétention de 3 mois

Réduisez votre principale surface d’attHack : vos utilisateurs

Formation Phish Threat

Le phishing est un business très lucratif. Ces dernières années ont vu une hausse significative des attaques, c’est pourquoi il est indispensable d’intégrer un programme de sensibilisation à la cyber sécurité dans toute stratégie de défense en profondeur. Le Phish Threat teste et éduque vos utilisateurs à la sécurité à l’aide de simulations d’attaques automatisées, de formations de qualité et de rapports exploitables.

Pour permettre une culture positive de sensibilisation à la sécurité, Le Phish Threat offre une flexibilité et un degré de personnalisation adaptés aux besoins de votre organisation.

Votre IT RISK MANAGER

Service de Threat Hunting,, de surveillance, de supervision et d’intervention de votre cyber sécurité + Veille deep net et dark net

Chasser de manière proactive et confirmer les menaces et incidents potentiels

Utiliser toutes les informations disponibles pour déterminer l’ampleur et la criticité des menaces

Lancer des actions pour intercepter, contenir et neutraliser les menaces

Fournir des conseils pratiques pour remédier aux causes profondes des incidents récurrents

Parlez avec un de nos experts.

« Aujourd’hui, la question n’est plus de savoir si on va être victime d’une cyberattaque mais plutôt quand? »

Dupuis DG OrangeCybersoc

Prenez Rendez-Vous

Nous sommes là pour vous aider